O phishing continua sendo uma das táticas mais utilizadas por cibercriminosos para roubar credenciais de usuários desatentos. Com a evolução da tecnologia, os atacantes aperfeiçoaram seus métodos, aproveitando ferramentas projetadas para otimizar o envio de campanhas.

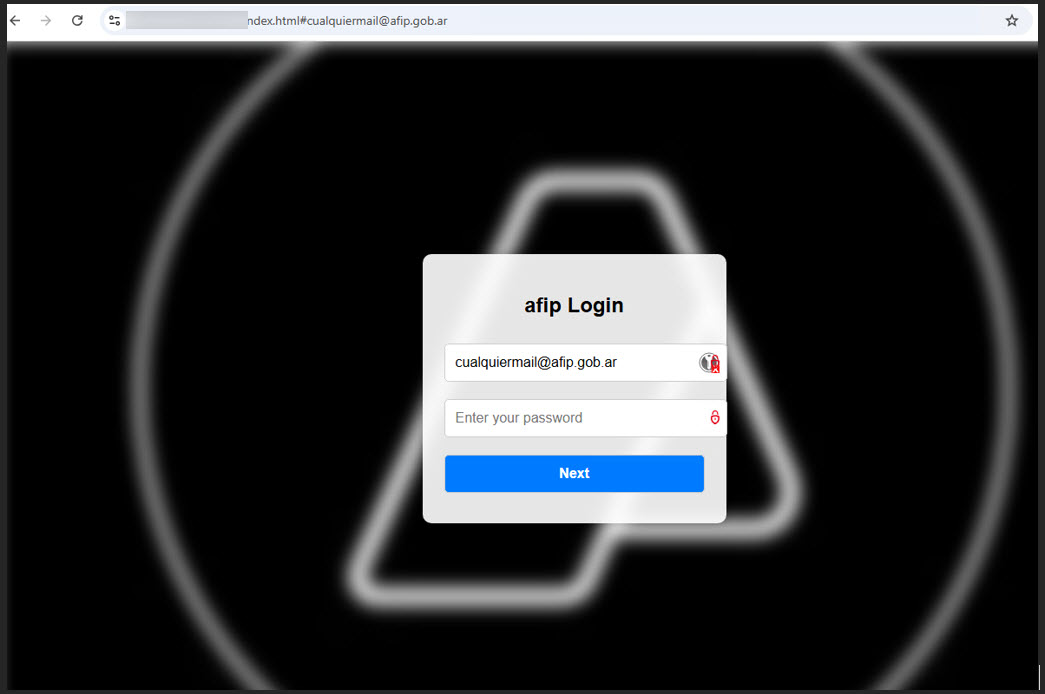

Com o objetivo de tornar seus golpes mais convincentes, uma das técnicas que passaram a utilizar é o phishing dinâmico, que recorre a serviços externos para importar logomarcas e personalizar páginas de phishing, dando a elas uma aparência legítima e mais difícil de detectar.

Esse tipo de campanha foi identificado pela equipe da RiskIQ, especialmente com o uso de uma ferramenta chamada LogoKit, que facilita a criação de páginas de login falsas de forma rápida e convincente.

Os cibercriminosos podem enviar e-mails de phishing com links para sites maliciosos, sem precisar realizar uma clonagem complexa de páginas legítimas.

Personalização automática de formulários

Quando a vítima clica no link, o site obtém automaticamente a logomarca da empresa-alvo, a partir de serviços externos como o Clearbit.

Isso não apenas dá a aparência de uma página oficial, mas também pré-carrega o e-mail do usuário no formulário de login, aumentando a sensação de autenticidade.

Se a vítima inserir sua senha, as informações digitadas são enviadas em tempo real aos cibercriminosos por meio de uma solicitação AJAX, antes de redirecionar o usuário ao site legítimo. Esse processo torna o ataque difícil de detectar.

Análise do golpe

O golpe tem início com um e-mail aparentemente legítimo, que direciona a vítima para um site preparado para simular a página de login da empresa-alvo. A estrutura da página é simples, mas permite personalização dinâmica, adaptando-se facilmente à identidade visual da organização escolhida pelos cibercriminosos.

O e-mail ou nome de usuário da vítima é preenchido automaticamente, com o objetivo de fazê-la acreditar que já iniciou login anteriormente.

Se a vítima inserir sua senha, o LogoKit realiza uma solicitação AJAX, enviando o e-mail e a senha a uma fonte externa e, em seguida, redirecionando-a para o site corporativo legítimo.

Vantagens do phishing dinâmico para os cibercriminosos

As técnicas de phishing dinâmico oferecem vantagens para os cibercriminosos:

- Personalização em tempo real: Os cibercriminosos podem adaptar a aparência da página a qualquer organização-alvo, utilizando logomarcas de serviços legítimos.

- Menor detecção: Ao mascarar seus ataques com elementos visuais de serviços legítimos, evitam ser detectados pelos filtros de segurança tradicionais.

- Maior distribuição: Esses ataques são leves e fáceis de hospedar em plataformas como Firebase, Oracle Cloud ou GitHub, dificultando sua identificação e remoção rápida.

- Uso de vulnerabilidades de redirecionamento: A existência de redirecionamentos abertos em muitos serviços on-line permite aos cibercriminosos ocultar links maliciosos em domínios confiáveis.

Como prevenir o phishing dinâmico

Para mitigar o risco de ataques como os descritos anteriormente, as organizações podem considerar medidas como a implementação de um segundo fator de autenticação; pois adicionar uma camada extra de segurança pode prevenir o uso indevido de credenciais roubadas.

O phishing dinâmico é um lembrete claro de que os cibercriminosos continuam evoluindo suas táticas, utilizando tecnologias inicialmente projetadas para melhorar a personalização e a experiência do usuário. A vigilância constante e a implementação de melhores práticas de segurança digital são essenciais para combater essas ameaças.