A partir de uma detecção incomum, analisamos uma campanha direcionada principalmente a pessoas usuárias no México, que combina técnicas de evasão com o uso indevido de ferramentas legítimas do sistema operacional.

- O vetor de infecção é um arquivo .chm (formato de ajuda do Windows), que simulava conter informações sobre uma suposta transferência bancária.

- O arquivo, executado por meio do binário legítimo hh.exe (classificado como LOLBAS), desencadeou uma cadeia complexa de execução que envolveu scripts em VBScript e PowerShell, explorando componentes legítimos do sistema como wscript.exe e cmd.exe.

- O payload final é o Agent Tesla, um malware bastante popular desenvolvido em .NET, com capacidade de coletar informações gerais do dispositivo, registrar as teclas digitadas, acessar a área de transferência e credenciais armazenadas em navegadores web, além de examinar o sistema de arquivos em busca de outros dados valiosos.

A análise a seguir tem como objetivo compreender o funcionamento dessa ameaça e destacar a importância de ir além da simples detecção como fator essencial para fortalecer a cibersegurança nas organizações. Somente com informações claras e detalhadas sobre as técnicas utilizadas por cibercriminosos, as organizações podem investir de forma eficaz em tecnologia, aprimorar seus processos internos e reduzir riscos de maneira proativa.

Análise da detecção

A ameaça analisada diz respeito à execução de um arquivo que supostamente continha informações sobre uma transferência interbancária de uma reconhecida instituição financeira. O aspecto curioso, como já mencionado, é que a execução envolvia um arquivo com extensão .chm (Compiled HTML Help), um formato utilizado principalmente para documentação de ajuda em aplicações do Windows, por meio do binário hh.exe, classificado como LOLBAS.

Aproveitando os recursos avançados do ESET Inspect, utilizamos um ambiente controlado e especialmente configurado para capturar o maior número possível de fases dessa infecção e tentar compreender o objetivo final da campanha.

A partir dessa análise, constatamos que a execução do arquivo de ajuda do Windows resultava, ao final, na ativação de um script em PowerShell, explorando o uso do wscript.exe e do interpretador de comandos do sistema operacional (cmd.exe).

Diante de uma cadeia de infecção tão longa, e com a possibilidade de recuperar os arquivos das diferentes fases, nos dedicamos a entender o que realmente estava acontecendo. Esse exercício se mostra valioso para compreender como os cibercriminosos atuam e por que é fundamental ir além da simples detecção.

Fase 1: Acesso Inicial

A análise das informações da infecção levou à origem: um e-mail com um anexo compactado que continha o arquivo .chm citado anteriormente.

Esse tipo de arquivo é, essencialmente, uma coleção de arquivos HTML, imagens e outros recursos de ajuda. Por isso, dadas as características da campanha, o que menos se espera é que ofereça alguma ajuda à pessoa usuária. Ao contrário: após descompilá-lo, encontramos um script embutido que, ao ser aberto em um navegador, nos permite analisar suas características com mais precisão:

Fase 2: Execução

Ao observar rapidamente o conteúdo do script desofuscado, visualizável no navegador graças ao uso da função document.write, que injeta diretamente o resultado decifrado no HTML, as alertas geradas no console do ESET Inspect passam a fazer sentido. Entre elas, destaca-se o alerta sobre o abuso do cmd.exe, utilizado para tentar executar o arquivo cartons.bat, que, por sua vez, cria o arquivo Vreeland.vbs a partir do conteúdo de uma URL.

Esse arquivo é executado por meio de um componente legítimo do Windows: o wscript.exe, um binário que faz parte do Windows Script Host (WSH) e que é utilizado para interpretar e executar scripts escritos em linguagens como VBScript e JScript.

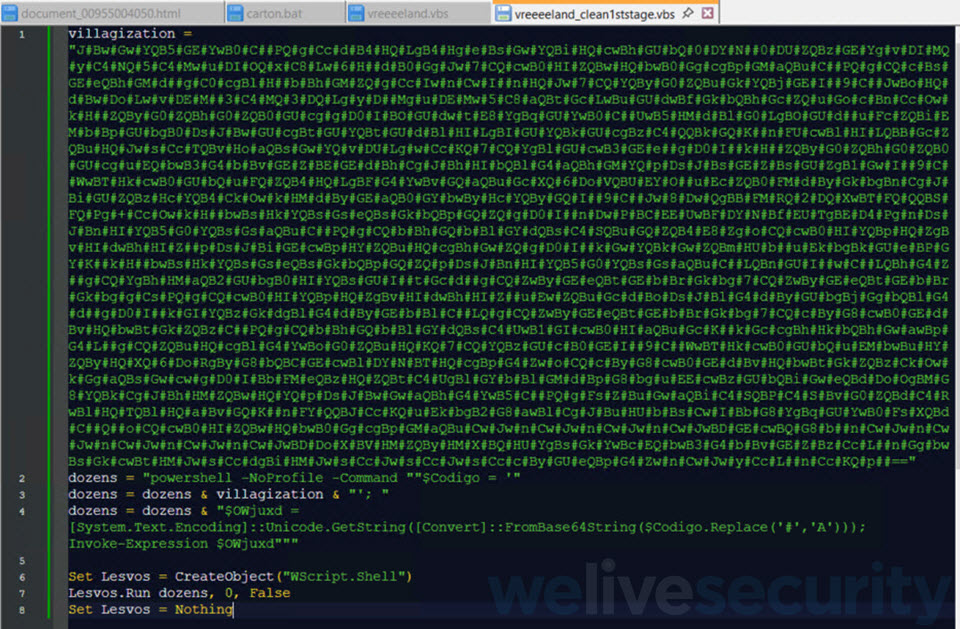

O conteúdo completo do arquivo .vbs é um script com mais de 1.200 linhas, mas apenas algumas contêm efetivamente a ação maliciosa. Como é possível ver na imagem, há uma longa cadeia de strings altamente ofuscadas, mas, após a remoção das strings irrelevantes, obtém-se o seguinte:

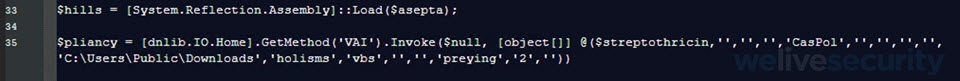

Neste ponto, verificamos que esse script .vbs busca executar uma série de comandos, mas desta vez utilizando o PowerShell. É evidente que se trata de uma cadeia longa de infecção, pois, apesar de todas as execuções observadas até agora, o payload final ainda não foi encontrado. Após remover as camadas de ofuscação, chegamos aos comandos em PowerShell responsáveis pela injeção de código, utilizando, neste caso, a técnica conhecida como Reflective Code Loading.

Payload final

Neste ponto, já é possível identificar o código malicioso que tenta se injetar no sistema. A DLL possui algumas proteções contra execução em ambientes virtuais, além de instruções para garantir persistência por meio de Tarefas Agendadas do Sistema ou como um processo que é iniciado junto com o sistema operacional, antes de injetar diretamente na memória o código do AgentTesla, que é baixado da URL especificada no script PowerShell.

Esse payload final é um malware extremamente popular, desenvolvido em .NET, que pode coletar informações gerais do computador, registrar as teclas digitadas, acessar a área de transferência e as credenciais armazenadas nos navegadores, além de inspecionar o sistema de arquivos em busca de outras informações valiosas. Ele tem a capacidade de enviar as informações coletadas para seu servidor de comando e controle (C&C) utilizando protocolos como HTTP(S), SMTP, FTP ou até por meio de um canal no Telegram. A variante de AgentTesla analisada utiliza o protocolo SMTP para exfiltrar os dados recolhidos para seu C&C.

Conclusão

Entre a grande variedade de crimeware que circula atualmente, existem famílias que se destacam pela persistência e perigo que representam. A análise desse tipo de campanha revela as múltiplas etapas usadas pelos cibercriminosos para burlar controles de segurança digital. A partir da análise da telemetria da ESET, foi possível determinar que essa campanha estava amplamente direcionada a pessoas usuárias no México, já que mais de 80% das detecções pelas soluções de segurança da ESET ocorreram nesse país, enquanto o percentual restante foi registrado na Colômbia e no Peru.

O AgentTesla já tem seus anos no mundo do cibercrime, mas isso não diminuiu sua força. Pelo contrário, ele continua causando dores de cabeça, especialmente para quem não está tão atento ou preparado. Embora seu nome não surpreenda quem atua na área, o que muda o tempo todo são as formas usadas para disseminá-lo: campanhas cada vez mais sofisticadas, técnicas mais sutis e enganos cada vez mais convincentes.

Entender como esses cibercriminosos agem, desde o primeiro momento em que se infiltram até conseguirem extrair informações, tornou-se muito mais do que um desafio técnico. Hoje, é uma questão estratégica, pois essa visão completa ajuda a tomar decisões mais acertadas: investir com critério, fortalecer o que realmente importa dentro da organização e, sobretudo, antecipar o ataque em vez de correr para apagar incêndios.

Indicadores de Comprometimento (IOCs)

Arquivos

| SHA-1 | Filename | Detection |

| 2D86775B224B7F01E84 |

OC_No_140467_080976898978.chm | VBS/TrojanDownloader.Agent.ABWQ |

| A6B136220D921D |

cartons.bat | VBS/TrojanDownloader.Agent.ABWC |

| 156EBA05F0B55258F42 |

vreeland.vbs | VBS/TrojanDownloader.Agent.ZOE |

| 3753DCED02A726FA334 |

n/a | PowerShell/TrojanDownloader.Agent.KGZ |

| 034A2B0B498210FF841A |

new_image.jpg | MSIL/Injector.FPT |

| BF8369FA6E6AB0D877 |

n/a | Win32/Agent.AFMW |

| 689A16BA1E4A3AB75A97 |

n/a | MSIL/Spy.AgentTesla.F |

URLs

| URL | Descripción |

|

hxxps://paste.ee/d/NpuO2Bhl/0 |

Sitio tipo pastebin desde donde se obtiene el powershell one-liner |

|

hxxp://192.3.95.212/base54464meastballxxx.txt |

IP desde donde se descarga el payload |

|

hxxp://107.174.202.139/img/new_image.jpg |

IP desde donde se descarga la DLL que sirve como injector |

Técnicas MITRE ATT&CK

| Táctica | ID | Nombre | Descripción |

|

Initial Access |

Phishing: Spearphishing Attachment |

Correo phishing con adjunto .RAR |

|

|

Execution |

Command and Scripting Interpreter: Powershell |

Ejecución de powershell one-liner en memoria. |

|

|

Execution |

Command and Scripting Interpreter: Windows Command Shell |

Ejecución de cartons.bat |

|

|

Execution |

Command and Scripting Interpreter: Visual Basic |

Ejecución de vreeland.vbs |

|

|

Execution |

Windows Management Instrumentation |

AgentTesla ejecuta querys mediante WMI para identificar información del equipo comprometido. |

|

|

Command and Control |

Web Service |

Acceso al servicio de paste.ee desde donde se obtiene el powershell one-liner que fue ejecutado en memoria. |

|

|

Command and Control |

Ingress Tool Transfer |

Acceso al servicio de paste.ee desde donde se obtiene el powershell one-liner que fue ejecutado en memoria. |

|

|

Defense Evasion |

Obfuscated Files or Information |

Utilización de un powershell one-liner ligeramente ofuscado. |

|

|

Discovery |

System Information Discovery |

AgentTesla intenta identificar información general del sistema, así como la dirección IP pública del mismo. |

|

|

Collection |

Data from Local System |

AgentTesla accede a la información de Login de los navegadores web para robar las credenciales guardadas en estos. |

|

|

Credential Access |

Credentials from Password Stores: Credentials from Web Browsers |

AgentTesla accede a la información de Login de los navegadores web para robar las credenciales guardadas en estos. |

|

|

Credential Access |

Credentials from Password Stores: Windows Credential Manager |

AgentTesla accede a la información de las credenciales almacenadas por el administrador de credenciales de Windows. |